SMBv1 является устаревшим прото …

SMBv1 является устаревшим протоколом, ответственным за атаки вирусов Ransomware (например, WannaCry). Посмотрите, как отключить SMBv1 в Windows и полностью заблокировать его.

SMBv1 — это устаревший протокол обмена файлами, которому уже около 30 лет. По этой причине он может использоваться различными типами вирусов в качестве калитки, которая дает доступ к нашему компьютеру. Лучшим примером является Ransomware типа WannaCry, который заразил десятки тысяч операционных систем, зашифрованных файлов на них и потребовал деньги для дешифрования данных.

Проблему можно было бы избежать, если протокол SMBv1 был отключен на компьютере. И это все равно стоит! Хотя Microsoft сделала патчи доступными даже для самых старых систем, никогда не известно, будет ли в следующий момент не быть следующей итерацией вируса типа WannaCry, которая будет использовать неконтролируемый протокол SMBv1 по-другому. Итак, как вы полностью отключите SMBv1 в Windows 7, 8, 8.1 и 10?

Отключение SMBv1 в Windows Vista, 7, Server 2008, Server 2008 R2

Откройте меню «Пуск», затем используйте поисковую систему, чтобы найти программу, названную в списке PowerShell. Щелкните его правой кнопкой мыши и выберите «Запуск от имени администратора».

В окне PowerShell введите следующий фрагмент, чтобы отключить SMBv1:

Set-ItemProperty -Path «HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters» SMB2 -Type DWORD -Value 0 -Force

После нажатия кнопки «Ввод» команда будет выполнена. Запустите систему еще раз. SMBv1 будет постоянно отключен.

Отключение SMBv1 в Windows 8 и новее

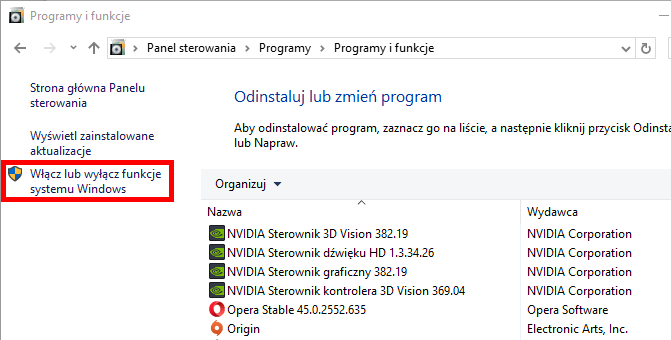

Перейдите на панель управления, затем перейдите к «Программы> Удаление программ». Будет показан традиционный список установленных программ в системе. В боковом меню слева вы найдете кнопку «Включить или отключить функции Windows».

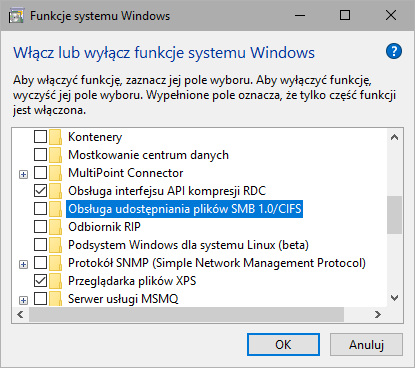

Нажмите эту опцию. Это откроет новое окно, в котором вы можете управлять отдельными функциями Windows. Здесь вы можете найти протокол SMBv1 и быстро отключить его. Он отображается под следующим именем:

Поддержка обмена файлами SMB1.0 / CIFS

По умолчанию эта опция выбрана, что означает, что SMBv1 активирован. Отмените выбор этой опции в списке и нажмите «ОК», чтобы подтвердить, что она отключена.

Появится новое окно с индикатором выполнения, чтобы отключить эту функцию. В самом конце вы должны нажать кнопку «Перезапустить», чтобы завершить выключение SMBv1, перезагрузив компьютер. После перезагрузки система SMBv1 будет отключена.

Дополнительный блокировка портов SMBv1 с использованием системного брандмауэра

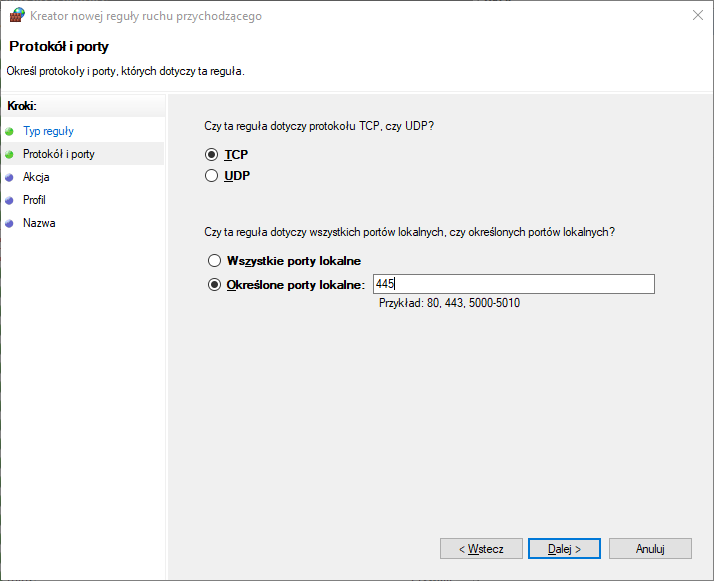

Если вы хотите еще больше защитить себя, рекомендуется блокировать порты, ответственные за SMBv1. Это TCP-порт 445 и порты от 137 до 139 UDP. Их можно легко заблокировать с помощью встроенной системы брандмауэра.

Поиск и запуск программы «Брандмауэр Windows …» в меню «Пуск». В окне брандмауэра щелкните правой кнопкой мыши в поле «Входящие правила» и выберите вариант «Новое правило».

Появится окно для создания нового правила. В качестве типа правила выберите «Порт» и нажмите «Next». На следующем шаге вам нужно выбрать, какой тип портов вы хотите заблокировать в правиле, которое вы создаете. Сначала выберите «TCP», а затем в поле «Конкретные локальные порты» введите 445.

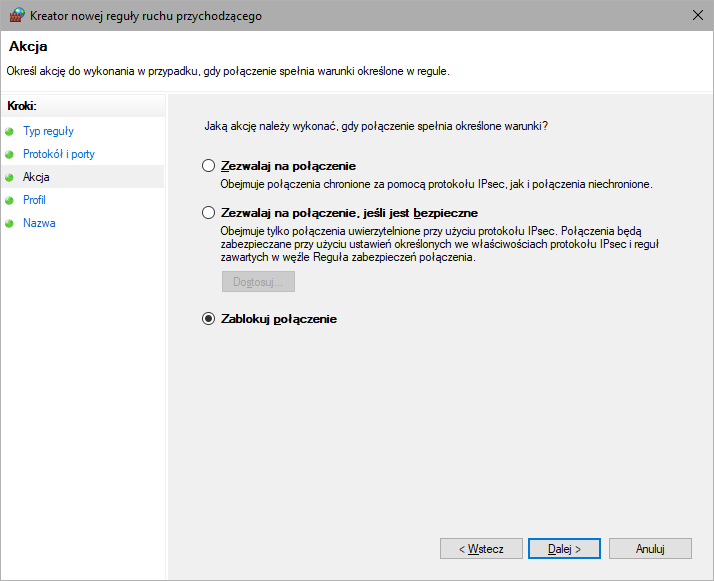

Нажмите «Next». На следующем шаге вам нужно выбрать, что вы хотите сделать с указанным портом. Установите флажок «Блокировать соединение».

Нажмите здесь «Next» и оставить остальные настройки неизменными. На последнем шаге вы можете ввести имя созданного правила — введите, например. «Блокировка порта 445» и нажмите «Готово».

Правило будет создано, и порт 445 будет заблокирован. Теперь сделайте все выше, создав новое правило, которое блокирует порты UDP в диапазоне 137-139. Все, что вам нужно сделать, это отметить тип порта «UDP», и в области «Конкретные локальные порты» вы печатаете «137-139». Таким образом были созданы два правила, которые блокируют соединения на вышеуказанных портах, блокируя таким образом SMBv1 и атаки на основе этого протокола.