Им понадобилось 15 лет, чтобы взломать мастер-ключ для 40 000 отелей. Но они сделали это

(в) Безопасный — это еженедельная рубрика, которая углубляется в быстро растущую тему кибербезопасности.

Что если вы вернетесь в свой гостиничный номер и обнаружите, что ваш ноутбук отсутствует? Что, если не было никаких следов злоумышленника, никакого насильственного проникновения, никаких доказательств того, что в комнату вообще зашли? Охранная фирма F-Secure столкнулась с этим вопросом, и ее ответ был прост: выяснить, как сделать невозможное возможным. Узнайте, как быть призраком.

На этой неделе F-Secure объявила, что обнаружила огромную уязвимость, затрагивающую миллионы электронных замков по всему миру. Эксплойт позволил бы любому войти в гостиничный номер незамеченным, не оставив следов. Мы встретились с исследователями, которые обнаружили эксплойт, Тимо Хирвоненом и Томи Туоминеном, чтобы поговорить о событиях, приведших к его обнаружению, и о том, как этот эксплойт мог сделать ваш следующий отель намного безопаснее.

Одна ночь в Берлине

«История начинается в 2003 году, когда мы посещали хакерскую конференцию в Берлине, Германия», — сказал Томи Туоминен, руководитель практики F-Secure. «Когда мы вернулись в отель, мы заметили, что ноутбук нашего друга был украден из его гостиничного номера — и это был хороший отель. Мы уведомили персонал, и они на самом деле не воспринимали нас всерьез, потому что они смотрели на бревно, и не было никаких признаков входа или принудительного входа ».

«Это заставило нас задуматься: как могло случиться, что кто-то смог войти в гостиничный номер буквально, не оставив никаких следов?

Эта кража, добавляет Тимо Хирвонен, старший консультант по безопасности в F-Secure, стала первым шагом к обнаружению критической уязвимости в одной из самых популярных систем электронных замков в мире — системе замков Assa Abloy Vision VingCard.

«В то время наш друг делал довольно интересные вещи, и это определенно повод для того, чтобы кто-то поднял свой ноутбук. Это заставило нас задуматься, ладно, как могло случиться, что кто-то смог войти в гостиничный номер буквально, не оставив никаких следов? », — сказал Туоминен.

В течение следующих пятнадцати лет Томи, Тимо и остальные члены команды F-Secure работали над эксплойтом в качестве побочного проекта. Тем не менее, они быстро указывают на то, что это была не столько неразрешимая проблема, которую они требовали решить, а скорее головоломка — хобби, над которым они работали больше из любопытства, чем из-за стремления взломать систему VingCard.

«Кто-то играет в футбол, кто-то играет в гольф, а мы просто занимаемся… такими вещами», — со смехом сказал Туоминен.

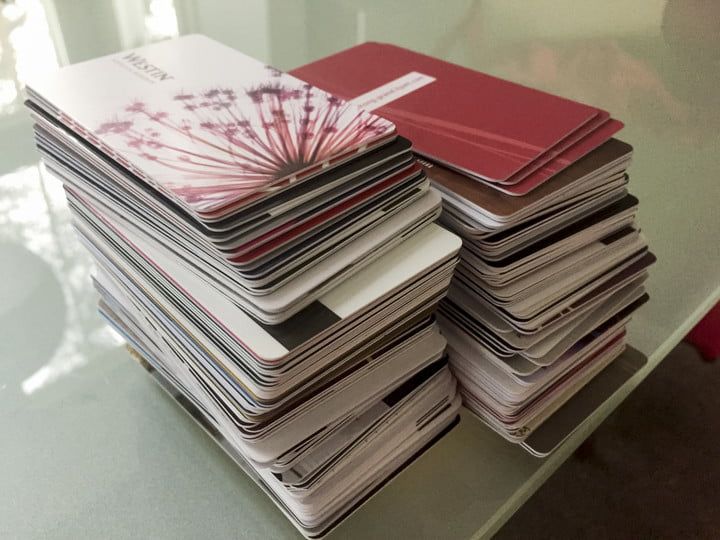

Компания F-Secure, занимающаяся кибербезопасностью, использовала устройство под названием Proxmark (слева) для взлома системы безопасности VingCard, используемой в карточках-ключах отелей (справа). Proxmark.org и F-Secure

Как вы можете себе представить, потратив так много времени и сил на поиск способа обойти безопасность системы VingCard, они были в восторге, когда нашли ответ. Хотя это был не единственный момент «Ага», эксплойт сошелся на куски, но когда они впервые попробовали его, и он сработал на настоящем замке отеля, команда F-Secure знала, что у них есть что-то особенное на их руках.

«Это было довольно удивительно, я уверен, что у нас был большой успех. До этого были меньшие успехи, но когда кусочки наконец соединились впервые », — сказал Туоминен. «Когда мы поняли, как превратить это в практическую атаку, которая занимает всего несколько минут, мы думали, что это произойдет. Мы пошли в реальный отель и проверили его, и он работал, и это было потрясающе ».

Мастер ключ

Хорошо, как работает эта атака? Ну, F-Secure не вдавался в подробности по соображениям безопасности, но то, как он работает на практике, — как сказал Туоминен — просто сногсшибательно. Он начинается с небольшого устройства, которое каждый может подключить к сети, и, как только команда F-Secure загрузит на устройство свою прошивку, они смогут зайти в любой отель с помощью системы VingCard и получить доступ к мастер-ключу в считанные минуты.

«Мы могли бы ездить на лифте с гостем, если бы у гостя был ключ в кармане, мы могли бы прочитать ключ через карман с помощью нашего устройства. Тогда мы просто подойдем к любой из дверей и, как правило, менее чем за минуту мы сможем найти главный ключ ».

«Это займет всего несколько минут. Например, мы могли бы ездить на лифте с гостем, если у гостя был ключ в кармане, мы могли бы прочитать ключ через карман с помощью нашего устройства. Тогда мы просто подойдем к любой из дверей и, как правило, менее чем за минуту мы сможем найти главный ключ », — объяснил Хирвонен.

Атака работает, сначала читая любую карту из отеля, в которую они хотят проникнуть — даже если срок ее действия истек, или просто карту обычного гостя. Эта часть может быть выполнена удаленно, как объяснил Туоминен, читая необходимую им информацию прямо из вашего кармана.

Затем достаточно просто прикоснуться устройством к одному из электронных замков в отеле достаточно долго, чтобы он мог угадать код мастер-ключа на основе информации на карте, которую он сначала прочитал. Это не только полное обход системы электронных замков, но и практическая атака с использованием готового оборудования.

«Это небольшое устройство, аппаратное обеспечение называется Proxmark, оно доступно для всех, его можно купить онлайн за пару сотен евро. Устройство довольно маленькое, его легко уместить в руке, оно размером с прикуриватель », — пояснил Туоминен.

К счастью, F-Secure достаточно уверен, что этот эксплойт не использовался в дикой природе. Решение является довольно новым, и как только они узнали, что у них на руках была воспроизводимая атака, они сразу же обратились к производителю Ассы Аблой, чтобы сообщить им об этом.

«В начале 2017 года нам впервые удалось создать мастер-ключ. И сразу после того, как мы обнаружили, что у нас есть такая возможность, мы связались с Ассой Аблой. Мы встретились с ними впервые в апреле 2017 года. Мы объяснили наши выводы и объяснили атаку, и с тех пор мы работаем вместе, чтобы устранить эти уязвимости », — сказал Туоминен. «Изначально они думали, что смогут исправить уязвимости сами, но когда они исправили уязвимость и отправили нам исправленные версии, мы также ломали их несколько раз подряд. С тех пор мы работаем вместе с ними ».

Должны ли вы беспокоиться?

Если у вас запланированы летние каникулы, или если вы часто путешествуете, вам может показаться интересным, стоит ли беспокоиться об этом? Возможно нет. F-Secure и Assa Abloy работают рука об руку, чтобы доставлять исправления программного обеспечения в пострадавшие отели.

«[Асса Аблой] анонсировала исправления в начале 2018 года, поэтому они доступны уже несколько месяцев. У них есть веб-сайт продукта, на котором вы можете зарегистрироваться и бесплатно загрузить патчи », — пояснил Туоминен. «Это исправление только для программного обеспечения, но сначала вам нужно обновить бэкэнд-программное обеспечение, а после этого вам нужно перейти к каждой двери и обновить прошивку этой двери или заблокировать вручную».

Таким образом, вам, вероятно, не нужно следить за электронными замками бренда Assa Abloy в следующий раз, когда вы будете в отеле. Патчи были доступны с начала года, и, по мнению F-Secure, нет никаких оснований полагать, что этот конкретный эксплойт использовался в естественных условиях — конечно, за пределами их собственного тестирования. Это пункт, который Асса Аблой быстро повторяет в своем официальном заявлении, преуменьшая взлом.

Тем не менее, никогда не помешает быть осторожным, поэтому, если вы путешествуете с дорогой или чувствительной электроникой, убедитесь, что вы держите их на себе или физически в сейфе своего гостиничного номера. Важно помнить, что это будет не последний раз, когда система электронной блокировки будет взломана таким образом. Нам просто повезло, что F-Secure обнаружил эту уязвимость. Другие компании, частные лица или даже правительства могут не быть такими открытыми.